Get the Latest Namecheap Coupons & Hosting Discounts

Save up to 70% on domains, hosting, and SSL with daily updated coupons.

Why Choose Our Coupons?

✅ Updated Coupons

We update coupons daily to ensure the best discounts.

✅ Real Discounts

We provide verified codes directly from Namecheap.

✅ Easy to Use

Copy the code with one click and start saving instantly.

Latest Namecheap Coupons

Namecheap vs GoDaddy Comparison

| Feature | Namecheap | GoDaddy |

|---|---|---|

| Pricing | Lower | Higher |

| Support | 24/7 Fast | Average |

Frequently Asked Questions

How do I use a coupon?

Copy the code and click “Get Deal”, then paste it at checkout.

Are the coupons guaranteed?

Yes, all coupons are tested daily to ensure validity.

Latest Blog Posts

معرفة IP الراوتر من الموبايل والكمبيوتر

معرفة IP الراوتر من الموبايل والكمبيوتر

Read More →

دليل شامل لصيانة الراوتر

دليل شامل ل صيانة الراوتر صيانة الراوتر وأهميتها صيانة الراوتر ليست مجرد مهمة تقنية بل ضرورة لكل من يعتمد على…

Read More →

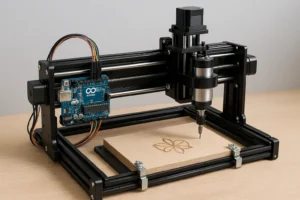

تحويل الأردوينو إلى ماكينة CNC احترافية

دليل تحويل الأردوينو إلى ماكينة CNC احترافية تحويل الأردوينو إلى عقل ماكينة CNC تُعد لوحات Arduino، وتحديداً موديل Uno، حجر…

Read More →

ما هي أفضل أنواع كروت الشاشة إنفيديا NVIDIA

أفضل أنواع كروت الشاشة إنفيديا NVIDIA

Read More →

تعريفات كرت الشاشة انفيديا nvidia

تعريفات كرت الشاشة انفيديا nvidia

Read More →

تنسيق الصور في مدونة بلوجر بشكل إحترافي

تنسيق الصور في مدونة بلوجر بشكل إحترافي

Read More →

ماهي العلامات الشرطية لمدونة بلوجر؟

ما هي العلامات الشرطية لمدونة بلوجر؟ علامة Blogger الشرطية هي علامة موجودة في قالب Blogger،ولديه وظيفة لتكييف عنصر/عنصر واجهة مستخدم…

Read More →

أفضل شركات استضافة الويب

دليل شامل لأفضل شركات استضافة الويب وشراء الدومينات هل تبحث عن افضل استضافة مواقع أو افضل موقع لحجز دومين مدفوع…

Read More →

شراء دومين |نصائح مرحلة ماقبل الشراء

تعرف على كيفية العثور على أسماء نطاقات قيّمة وشرائها بخطوات بحث ومعايير مثالية. كيفية العثور على أسماء نطاقات قيّمة, خطوات…

Read More →